Es gibt eine ganze Reihe von Methoden und Werkzeugen, um die Usability einer Website zu analysieren. Vom klassischen Usability Testing mit Testplan und Probanden über Prototyping bis hin zu umfangreichen Feldstudien. Obwohl alle Verfahren ihre Berechtigung und ihre spezifischen Vor- und Nachteile haben, bietet insbesondere die Heuristische Evaluation eine besonders gute Kosten-Nutzen-Effizienz.

Don’t make me think | photo by lucamascaro via Flickr

Was sind Heuristiken?

Im Grunde genommen sind Heuristiken einfache Verfahren (sozusagen „Faustregeln“), um sich einer Problemlösung anzunähern. Obwohl sie nicht den Anspruch haben fehlerfrei zu sein, sind sie durchaus nützlich, um eine Problemstellung innerhalb von kurzer Zeit zu analysieren.

Man kann die Heuristische Evaluation als Verfahren einsetzen, um die Usability einer Website zu analysieren (siehe auch: https://de.wikipedia.org/wiki/Heuristische_Evaluierung). Hierzu beurteilt ein kleiner Kreis von Experten (in der Regel 3-5 Personen) die Website anhand einer Liste von allgemein formulierten Heuristiken. Falls hierbei Hinweise auf Usability-Probleme gefunden werden, können diese den jeweiligen Heuristiken zugeordnet werden. Somit ist es möglich, allgemeine Aussagen darüber zu treffen, an welchen Stellen der User-Experience noch Optimierungsbedarf besteht.

Zwar muss ein solcher Experte kein Usability-Guru sein, er sollte aber schon über einige Jahre an praktischer Erfahrung im Bereich der Webgestaltung verfügen. Dafür kommen Frontend-Entwickler, Webdesigner, Webprojektleiter, aber natürlich auch auf Projektbetreuer auf Kundenseite in Frage. Wer regelmäßig mit Online-Projekten und der Gestaltung von Benutzeroberflächen zu tun hat, kennt die Prinzipien und Fallstricke der Usability und kann daher die Probleme in einem bestehenden System leicht identifizieren.

Es gibt verschiedene Heuristiken, die für die Heuristische Evaluation in Frage kommen. Im Folgenden werden beispielhaft die 10 Heuristiken vorgestellt, die Jakob Nielsen und Rolf Molich 1990 entwickelt haben und die Nielsen 1994 noch einmal verfeinert hat:

10 Heuristiken nach Nielsen

- Sichtbarkeit des Systemzustands

Das System informiert den Nutzer darüber, was gerade passiert.

Die Rückmeldungen sollen schnell erfolgen und eindeutig sein. - Übereinstimmung zwischen System und Realwelt

Das System verwendet bekannte Metaphern (z.B. „Diskette“ für „Speichern“).

Technische Begriffe und Fehlercodes, die den Benutzer verwirren würden sollten vermieden werden. - Benutzerkontrolle und Freiheit

Ein System darf den Benutzer nicht in Situationen geraten lassen, aus denen er nicht wieder zurückfindet. Vielmehr sollte man als Nutzer Dialoge verlassen und Fehler korrigieren können. Aktionen sollten rückgängig gemacht und/oder wiederholt werden können. - Konsistenz und Standards

Benutzer sollten sich nicht über unterschiedliche Wortwahl für gleiche Situationen oder Aktionen wundern müssen. Plattformkonventionen sollten eingehalten werden - Fehlerprävention

Besser als gute Fehlermeldungen ist ein gutes Design, welches das Eintreten von Fehlern verhindert. Beispielsweise kann bereits bei der Eingabe von Werten eine unmittelbare Validierung erfolgen. - Wiedererkennen statt sich erinnern

Das Kurzzeitgedächtnis eines Benutzers ist begrenzt. Deshalb sollte er nicht gezwungen werden, sich an Informationen zu erinnern, die in einem anderen Bereich des Dialogs von Bedeutung waren. Objekte und Optionen sollten sichtbar sein und relevante Informationen die wieder benötigt werden permanent sichtbar bleiben. - Flexibilität und Effizienz

Das System sollte erfahrenen Nutzern die Möglichkeit bieten z.B. mit Tastaturkürzeln schneller ans Ziel kommen. Es sollte sich Präferenzen, die der Nutzer eingestellt hat merken. - Ästhetik und minimalistisches Design

Informationen sollten in einer natürlichen und logischen Ordnung erscheinen.

Wichtiges darf nicht zwischen Unwichtigem „versteckt“ werden. - Hilfe beim Erkennen, Diagnostizieren und Beheben von Fehlern

Fehlermeldungen sollten in einer einfachen Sprache gehalten sein (ohne Fehlercodes und ohne impliziten Vorwurf an den User). Sie sollten gut erkennbar sein, das Problem präzise beschreiben und konkrete Lösungsvorschläge anbieten - Hilfe und Dokumentation

Sofern Funktionalitäten erklärungsbedürftig sind, sollte eine Hilfe und/oder Dokumentation angeboten werden.

So führen Sie die Heuristische Evaluation durch

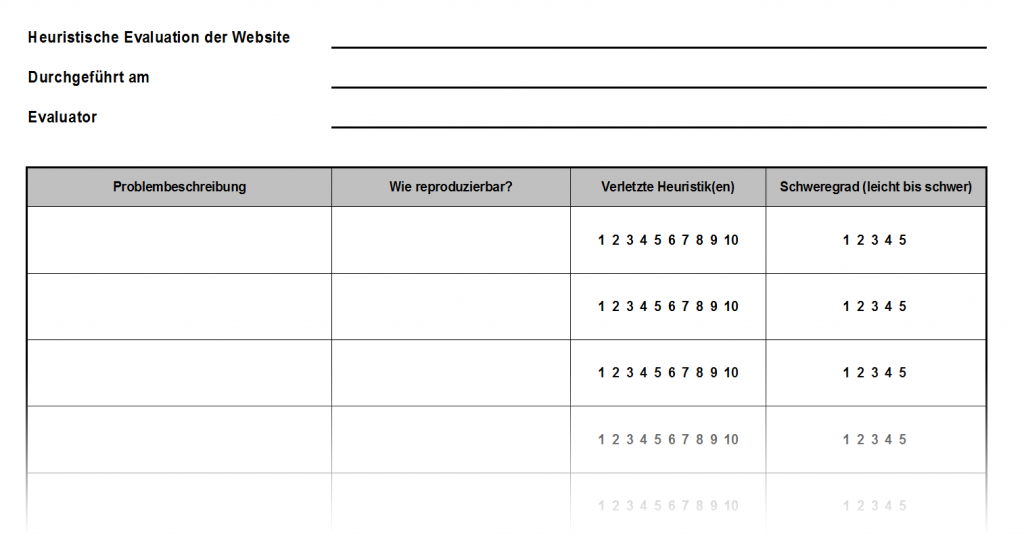

Zur Durchführung erhalten die Evaluatoren eine Tabelle. Darin können alle beobachteten Auffälligkeiten systematisch erfassen werden. Die Tabelle enthält Spalten für das Problem, die Stelle an der es aufgetreten ist, die verletzte Heuristik und der Schweregrad der Problematik.

Muster eines Evaluationsbogens

Zugegeben – das Schema ist recht subjektiv. Dennoch lassen sich damit erfahrungsgemäß drei Viertel der Usability-Probleme einer Website identifizieren und für die Lösung priorisieren. Damit können bereits in einer frühen Phase der Projektentwicklung Usability-Probleme identifiziert und behoben werden. Dadurch erspart man sich teure nachträgliche Korrekturen. Deshalb ist die Heuristische Evaluation ein vergleichsweise kostengünstiges Verfahren.

Allerdings sollte eines nicht verschwiegen werden: Die „Experten“ stellen keine realen Nutzer dar. Um eine belastbare Aussage über die Effektivität, Effizienz und Nutzerzufriedenheit zu erhalten, sollte man auf einen zusätzlichen Usability-Test mit den eigentlichen Zielgruppen der Website nicht verzichten.